[vc_row][vc_column][vc_column_text]Estamos ante un nuevo enfoque de seguridad, donde las empresas deben tomar en cuenta varios factores para poder garantizar un espacio de trabajo seguro y colaborativo. Dejamos de lado el espacio físico, y nos encontramos en la nube. Donde debemos crear formas eficientes y seguras para facilitar la colaboración y el intercambio de información entre usuarios sin ningún inconveniente.

Este tema es central para tu organización ya que normalmente estamos expuestos a una gran cantidad de amenazas que no podemos visualizar. No solo se requiere controlar la información sino ayudar a los usuarios para que no caigan en estafas o suplantación de identidad.

¿Cuáles son estas amenazas?

Existen 9 posibles amenazas de seguridad que pueden surgir si no utilizás un servidor seguro y aplicás políticas de seguridad efectivas. Las mismas pueden generar problemas en el rendimiento de tu empresa, impidiéndote trabajar correctamente, perdiendo dinero, tiempo e información, etc.

1. Filtración de datos

- Con filtración externa de datos se hace referencia a la copia o transferencia no autorizada de datos fuera del dominio. Puede ser realizada de forma manual por un usuario o con un código malicioso en tu red.

- Con filtración de datos se hace referencia a la transferencia no autorizada de datos sensibles fuera del dominio. Puede surgir a partir de diferentes acciones como por ejemplo al darle acceso público a una carpeta a cualquier persona, ya que no es muy estricta la seguridad configurada.

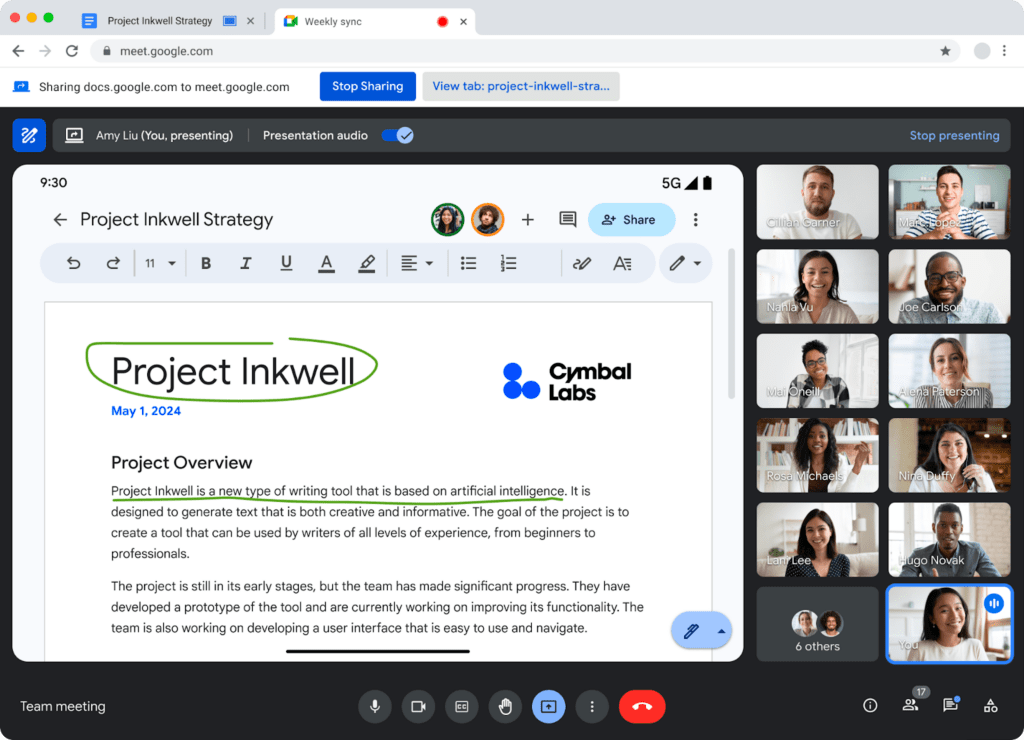

Las filtraciones de datos pueden producirse por correo electrónico, Google Meet, Google Drive, grupos o dispositivos móviles.

2. Eliminación de datos

Puede pasar que se elimine de forma maliciosa información que resulte muy difícil o imposible de recuperar. Por ejemplo, un atacante podría instalar un ransomware que encripte los datos y después exigir un pago por la clave criptográfica que los descifre.

¡Atención! Gran pérdida de dinero y tiempo.

3. Usuario malintencionado del propio dominio

En este caso, se habla de un empleado o usuario que filtra información sensible a propósito, cuanto más acceso tenga mayor será la filtración.

4. Incumplimiento de las condiciones de una cuenta

Surge cuando existe un acceso no autorizado a una cuenta de usuario o administrador al haber un robo de credenciales. El atacante puede acceder e interactuar con los recursos de la empresa. ¿Cómo puede realizarse un robo de credencial? Con el método del spear phishing, donde el atacante envía correos electrónicos que parecen los de un usuario o una empresa que ya conocés y en quien confiás, cuando en realidad procede de hackers.

5. Elevación de privilegios

En este caso, el atacante logró vulnerar una o varias cuentas del dominio para intentar acceder a cuentas administradoras y lograr un control total de los recursos del dominio.

6. Acceso no autorizado a la contraseña

El atacante obtiene contraseñas mediante software especializado y equipos informáticos de alta capacidad, con los que los atacantes pueden probar muchas combinaciones de contraseñas diferentes en poco tiempo.

Dato: Podés aplicar la verificación en dos pasos a los usuarios y a los administradores de tu dominio. Además, Google bloqueará una cuenta si detecta actividad sospechosa en ella.

7. Suplantación de identidad o whaling

Con suplantación de identidad (phishing) o whaling se hace referencia al envío de correos electrónicos que supuestamente proceden de empresas importantes, con el objetivo de engañar a usuarios y que estos revelen datos personales, como contraseñas y números de cuenta, o de adquirir el control sobre la cuenta de un usuario del dominio.

Hay tres tipos de phishing:

- Ataque de phishing: correo electrónico que parece confiable y posiblemente contenga un enlace a un sitio web e invite a los usuarios a registrarse para ganar un premio en efectivo y que, al registrarse, la víctima revele sus credenciales de inicio de sesión.

- Ataque de phishing personalizado: ataque dirigido contra un individuo concreto; por ejemplo, si se envía un mensaje a un contable en el que se le pide que abra un archivo adjunto que contiene software malicioso. Con este software, el atacante obtendría acceso a datos contables y bancarios.

- Ataque de whaling: intento de engañar a usuarios para que realicen una determinada acción, como una transferencia de dinero.

8. Spoofing

Ocurre cuando un hacker cambia el encabezado de un correo electrónico para que parezca que el mensaje proviene de una fuente que no sea la real, pareciéndose a una fuente de confianza, como por ejemplo de tu banco. El spoofing es una práctica utilizada en ataques de phishing y spam.

9. Software malicioso

Un software malicioso es diseñado para conseguir fines poco éticos, como los virus informáticos, troyanos, software espía y otros programas maliciosos. Estos pueden instalarse en la computadora de algún usuario a partir de correos, descargas, links, etc.

Pero ¿Cómo puedo cuidar a mi empresa?

Utilizando un servidor de confianza y seguro y aplicando políticas de seguridad que sean efectivas y avanzadas.

Google tiene experiencia y conocimientos líderes en el sector en relación con la creación de una infraestructura de nube segura y aplicaciones a gran escala.

Además, Google Workspace ofrece a los administradores control empresarial sobre la configuración del sistema y de las aplicaciones por medio de un panel que se puede utilizar para optimizar la autenticación, la protección de recursos y el control operativo.

Dato: Podés usar las funciones integradas de Cloud Identity para administrar a los usuarios y aplicar de manera forzosa la autenticación de varios factores y las llaves de seguridad a fin de lograr mayor protección.

Si querés saber qué políticas de seguridad debés configurar y cómo, mañana estaremos lanzando un ebook gratuito de Seguridad para administradores de Google Workspace donde explicamos los pasos a seguir para cuidar tu organización. ¡Escribinos y te lo enviamos!

[/vc_column_text][/vc_column][/vc_row][vc_row][vc_column text_align=”center” width=”1/1″][minti_button link=”http://www.etixen.com/es/contacto/” color=”color-2″ size=”medium”]CONTACTANOS[/minti_button][/vc_column][/vc_row]